ExpressVPN:s säkerhetsverktyg

Så använder du WebRTC-läckagetestet

Vad är skillnaden mellan offentliga och lokala IP-adresser?

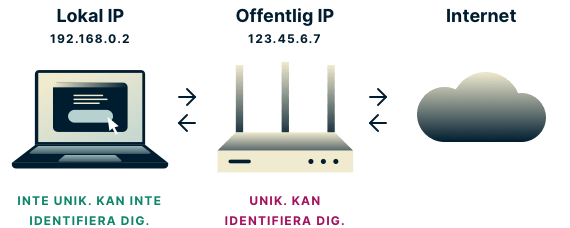

När du använder läckagekollen ser du två klasser av IP-adresser: offentlig och lokal.

Offentliga IP:s är högst specifika för dig. De bildar en del av din identitet på internet. När du använder ett VPN ser hemsidor VPN-serverns offentliga IP-adress istället för din vilket innebär att din identitet är skyddad.

Skulle WebRTC emellertid upptäcka din riktiga offentliga IP-adress när du är ansluten till ett VPN, istället för VPN-serverns IP-adress, så kan tredje part fortfarande använda den för att identifiera dig. Om du kan se en offentlig IP i testresultaten så kan du eventuellt ha en läcka.

Lokala IP-adresser knyts inte specifikt till dig. Dessa IP-adresser ges till dig av din router och återanvänds miljontals gånger av routrar över hela världen. Så om en tredje part känner till din lokala IP-adress kan de inte knyta den direkt till dig. Om du ser en lokal IP i testresultaten är det inget hot mot din integritet.

5 steg för att testa ett WebRTC-läckage (med och utan VPN)

Om du inte använder ett VPN kommer du tveklöst dela privat information med tredje part. (Vill du veta mer? Se hur ett VPN döljer din IP-adress för att skydda din privata information.)

Om du använder ett VPN och läckageverktyget indikerar att det kan finnas en läcka så kan du utföra följande läckagetest för att vara säker:

-

Koppla från ditt VPN och öppna den här sidan i en ny flik eller ett nytt fönster

-

Anteckna de offentliga IP-adresser du ser

-

Stäng sidan

-

Anslut till ditt VPN och öppna den här sidan igen

-

Om du fortfarande ser någon av de offentliga IP-adresserna från steg 2 så har du ett integritetsläckage.

Om du använder ett VPN och verktyget uttryckligen säger till dig att det inte finns någon läcka så är du säker!

Vill du kolla efter fler integritetsläckage? Prova de här verktygen:

Vad är WebRTC?

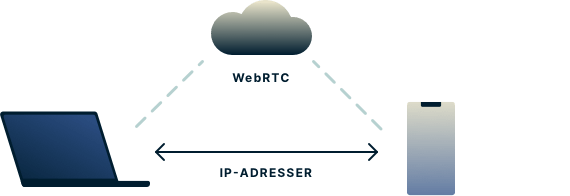

Web Real-Time Communication (WebRTC) är en samling standardiserade tekniker som låter webbläsare kommunicera med varandra direkt utan att använda en medlande server. Fördelarna med WebRTC är bland annat snabbare hastigheter och mindre fördröjning för webbapplikationer som videochatt, filöverföring och live-streaming.

Alla enheter som kommunicerar med varandra direkt via WebRTC måste dock känna till varandras riktiga IP-adresser. I teorin kan detta låta tredjepartshemsidor utnyttja WebRTC i din webbläsare för att upptäcka din riktiga IP-adress och använda den för att identifiera dig. Detta kallar vi för en WebRTC-läcka.

Alla läckage av din offentliga IP-adress är ett hot mot din integritet, men WebRTC-läckage är mindre känt, och ofta försummat, så alla VPN-leverantörer skyddar dig inte mot dem!

Hur utgör ett WebRTC-läckage en risk för min integritet?

Problemet med WebRTC är att det använder tekniker för att upptäcka dina IP-adresser som är mer avancerade än de som konventionellt används.

Hur upptäcker WebRTC mina IP-adresser?

WebRTC upptäcker IP-adresser via protokollet Interactive Connectivity Establishment (ICE). Detta protokoll tillämpar flera olika tekniker för att upptäcka IP-adresser, varav två beskrivs närmare här nedan.

STUN/TURN-servrar

STUN/TURN-servrar spelar två huvudroller i WebRTC: de låter webbläsare ställa frågan "Vad är mina offentliga IP-adresser?", och de låter två enheter kommunicera med varandra även om de befinner sig bakom NAT-brandväggar. Den första är det som kan påverka din integritet. STUN/TURN-servrar upptäcker dina IP-adresserer på ungefär samma vis som en hemsida kan se dina IP-adresser när du besöker den.

Host-kandidat upptäckt

De flesta enheter har flera IP-adresser knutna till sin hårdvara. Vanligtvis är dessa dolda från hemsidor och STUN/TURN-servrar via brandväggar. Emellertid anger ICE-protokollet att webbläsare kan samla in dessa IP-adresser genom att avläsa dem från din enhet.

De IP-adresser som vanligtvis associeras med din enhet är lokala IPv4-adresser, och om de upptäcks påverkas inte din integritet. Om du istället har IPv6-adresser kan din integritet vara utsatt.

IPv6-adresser fungerar inte på samma sätt som IPv4-adresser. Generellt så är IPv6-adresser en offentlig IP-adress (alltså är den unik för dig). Om du har en IPv6-adress knuten till din enhet och den upptäcks via ICE så kan din integritet vara utsatt.

En potentiellt farlig hemsida kan använda STUN/TURN-servrar eller host candidate discovery för att lura din webbläsare att avslöja en IP-adress som kan identifiera dig, helt utan din vetskap.

WebRTC-läckage: Vilka webbläsare är mest utsatta?

I skrivande stund löper de som använder de stationära versionerna av Firefox, Chrome, Opera, Safari och Microsoft Edge störst risk att utsättas för WebRTC-läckage, eftersom dessa webbläsare har WebRTC aktiverat från början.

Observera att du kan vara skyddad från WebRTC-läckage i en webbläsare men inte i en annan. Om du regelbundet använder flera olika webbläsare bör du överväga att köra ExpressVPN:s WebRTC-läckagetest på samtliga.

Vad gör ExpressVPN för att skydda mig från WebRTC-läckage?

ExpressVPN jobbar hårt för att se till att våra appar skyddar dig mot WebRTC-läckage. När du öppnar nya hemsidor och är ansluten till ExpressVPN så läcks inte dina offentliga IP-adresser.

Vissa webbläsare kan dock vara ganska aggressiva med att spara data från gamla flikar. Om du har en flik öppen när du ansluter till ditt VPN kan din IP-adress vara sparad i webbläsarens minne. Dessa IP-adresser kan finnas kvar även om du uppdaterar fliken, vilket innebär en säkerhetsrisk för din integritet.

ExpressVPN:s webbläsartillägg (för närvarande tillgängligt för Chrome, Firefox och Edge) löser det här problemet genom att låta dig inaktivera WebRTC helt och hållet i inställningarna, vilket försäkrar att du inte lider risk att utsättas för cache-relaterade problem.

Hur ExpressVPN:s dedikerade läckagesäkra ingenjörskap skyddar dig

ExpressVPN skyddar dig från det breda spektrumet av WebRTC-läckor i olika webbläsare och plattformar. Eftersom WebRTC fortfarande är en relativt ny teknologi är det dock viktigt att kontinuerligt testa olika scenarion för WebRTC-läckor på olika plattformar och webbläsare. ExpressVPN är branschledande med vårt dedikerade ingenjörsteam som ständigt undersöker nya potentiella läckageområden och snabbt utvecklar nödvändiga lösningar.

Läs mer om ExpressVPN:s senaste utvecklingar inom läckageskydd.

På vilka andra sätt kan jag förhindra WebRTC-läckage?

Förutom att använda ExpressVPN kan du skydda dig mot läckage genom att manuellt inaktivera WebRTC i din webbläsare:*

Så inaktiverar du WebRTC i Firefox

- Skriv about:config i adressfältet

- Klicka på "Jag accepterar risken!"-knappen som kommer upp

- Skriv media.peerconnection.enabled i sökfältet

- Dubbelklicka för att ändra värdet till 'falskt'

Detta borde funka både på den stationära och mobila versionen av Firefox.

Så inaktiverar du WebRTC i Chrome på stationära datorer

Det finns två Chrome-tillägg som är kända för att framgångsrikt blockera WebRTC-läckage:

uBlock Origin är en omfattande blocker som blockerar reklam, trackers och malware, och det har även en funktion som kan blockera WebRTC. WebRTC Network Limiter är ett officiellt tillägg från Google som stoppar IP-läckage utan att fullständigt blockera WebRTC.

Så inaktiverar du WebRTC i Safari på en stationär dator

Det går i nuläget inte att helt och hållet stänga av WebRTC i Safari. Lyckligtvis är Safaris tillståndsmodell striktare än de flesta webbläsares. Per automatik döljs IP-adresser för hemsidor, förutom den adress du använder för att ansluta. Därför ska du inte behöva vidta ytterligare åtgärder för att förhindra WebRTC-läckage i Safari.

Så inaktiverar du WebRTC i Opera på en stationär dator

- Öppna Inställningar i Opera. Så här gör du:

- På Windows eller Linux klickar du på Opera-loggan högst upp till vänster i webbläsarfönstret

- På Mac klickar du på Opera i verktygsfältet och går till Inställningar

- Expandera sektionen Avancerat till vänster och klicka på Integritet och säkerhet

- Scrolla ner till WebRTC och välj Inaktivera icke-proxy UDP

- Stäng fliken så ska inställningarna sparas automatiskt

Så inaktiverar du WebRTC i Microsoft Edge

Tyvärr finns det inget sätt att fullkomligt inaktivera WebRTC i Microsoft Edge. Du kan ställa in din webbläsare på att dölja lokala IP-adresser om du:

- Skriver about:flags i adressfältet

- Klickar i alternativet Dölj min lokala IP-adress över WebRTC-anslutningar

Som vi nämnde ovan utgör det inget hot mot din integritet om din lokala IP-adress avslöjas, så stegen ovan erbjuder inga större fördelar. Därför är det bästa sättet för att stoppa WebRTC-läckage vid användning av Microsoft Edge att använda ExpressVPN:s app för Windows.

*Att inaktivera WebRTC kommer förmodligen inte påverka din vardagliga webbläsarupplevelse. Detta beror på att de flesta hemsidor inte förlitar sig på WebRTC... än. Men i framtiden, när WebRTC kommer användas flitigare, kommer du eventuellt märka av att en del funktioner saknas på vissa hemsidor om du väljer att inaktivera det helt och hållet.

Vad gör jag om jag är ansluten till ExpressVPN och fortfarande ser en WebRTC-läcka på den här sidan?

Kontakta ExpressVPN:s support, så löser vi det så fort som möjligt.