Cos'è Tor e come funziona? È sicuro usarlo?

Tor è uno strumento gratuito e open source che nasconde la posizione, l'identità e l'attività dell'utente. La maggior parte delle persone lo utilizza per navigare in maniera privata, ma molti si chiedono se presenti dei rischi.

Tor non è più destinato solamente a esperti di tecnologia o giornalisti. Con una privacy online sempre più difficile da proteggere, un numero sempre maggiore di utenti si rivolge ogni giorno a questo strumento per bloccare i tracker, mantenere private le proprie ricerche o accedere a contenuti senza restrizioni. Milioni di persone utilizzano la rete Tor ogni giorno, a riprova del fatto che è ormai diventata mainstream.

Tuttavia, è davvero sicura? Si può comunque essere tracciati? Inoltre, quali differenze o punti di unione vi sono con strumenti come le VPN o i proxy? In questa guida spiegheremo come funziona Tor, in cosa eccelle e dove mostra carenze, come usarlo in modo sicuro e se è adatto a te.

Come funziona Tor?

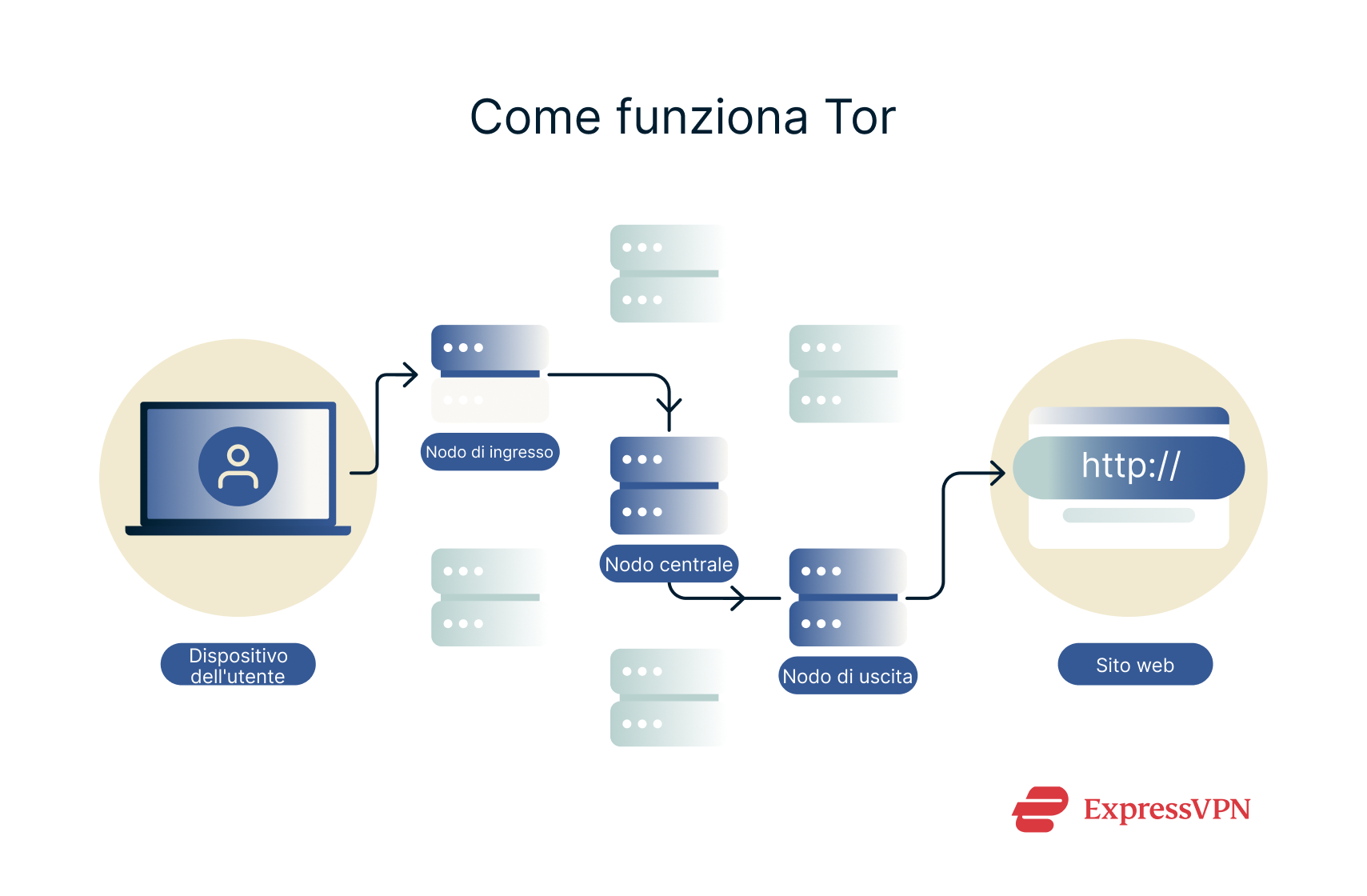

Tor (The Onion Router) è uno strumento gratuito e open source che ti aiuta a rimanere anonimo online nascondendo la tua identità e la tua attività su Internet. Invece di inviare i dati direttamente a un sito web, Tor li fa rimbalzare attraverso almeno tre server selezionati in modo casuale (ingresso, centro e uscita) gestiti da volontari di tutto il mondo. Tali server sono anche denominati nodi o relay.

Per proteggere la tua identità, Tor utilizza un sistema chiamato "onion routing": i tuoi dati vengono avvolti da strati di crittografia, strati come quelli di una cipolla (in inglese onion, per l'appunto). Ogni nodo della catena decifra solo uno strato, rivelando solo le informazioni necessarie per passare i dati al nodo successivo. Nessun singolo nodo conosce sia l'origine che la destinazione dei dati.

Il nodo di uscita invierà poi i dati alla destinazione finale senza la crittografia di Tor. Pertanto, se visiti un sito web normale privo di HTTPS, un eventuale nodo di uscita malevolo potrebbe vedere o alterare il tuo traffico. Cerca sempre siti con HTTPS, quando visiti siti differenti da quelli ".onion". Questi ultimi sono infatti criptati end-to-end all'interno della rete Tor e alcuni utilizzano anche l'HTTPS, ma spesso è considerato superfluo e può influire sull'anonimato.

La maggior parte delle persone utilizza Tor attraverso il Tor Browser, costruito a partire da Mozilla Firefox. Sembra un browser comune e corrente, ma dietro le quinte funziona in modo molto diverso. Se la modalità di navigazione in incognito/privata di un normale browser evita solo la memorizzazione della cronologia in locale, Tor aiuta a bloccare il tracciamento su Internet poiché nasconde l'indirizzo IP e l'attività online dell'utente.

Come fa Tor a mantenere anonima la tua identità online

Tor nasconde il tuo IP reale al sito web a cui stai accedendo, mostrandogli invece l'IP del nodo di uscita, spesso localizzato in un Paese completamente diverso. Questo rende difficile risalire fino a te.

Tor si contraddistingue per il fatto che non è controllato da nessuna società. Non c'è alcuna autorità centrale né registri di dati: è un sistema completamente decentralizzato.

Tor e il dark web

L'anonimato non è l'unica finalità dell'utilizzo di Tor. Consente anche di visitare i siti .onion, che fanno parte del dark web, ossia una sezione di Internet nascosta, non mostrata dai motori di ricerca. Il dark web è spesso al centro dell'attenzione perché vi operano dei marketplace illegali, ma questa è solo una parte della storia: molte persone usano infatti il dark web per accedere a notizie censurate, comunicare in sicurezza o proteggere la propria identità.

Anche organizzazioni famose come il New York Times e ProPublica hanno versioni .onion dei loro siti, in modo che gli utenti di Paesi dove vigono restrizioni possano accedere alle loro notizie in maniera sicura. Puoi esplorare il dark web anche per semplice curiosità, ma cerca di attenerti all'uso di link .onion affidabili. Ecco un elenco di siti .onion legittimi e sicuri per iniziare.

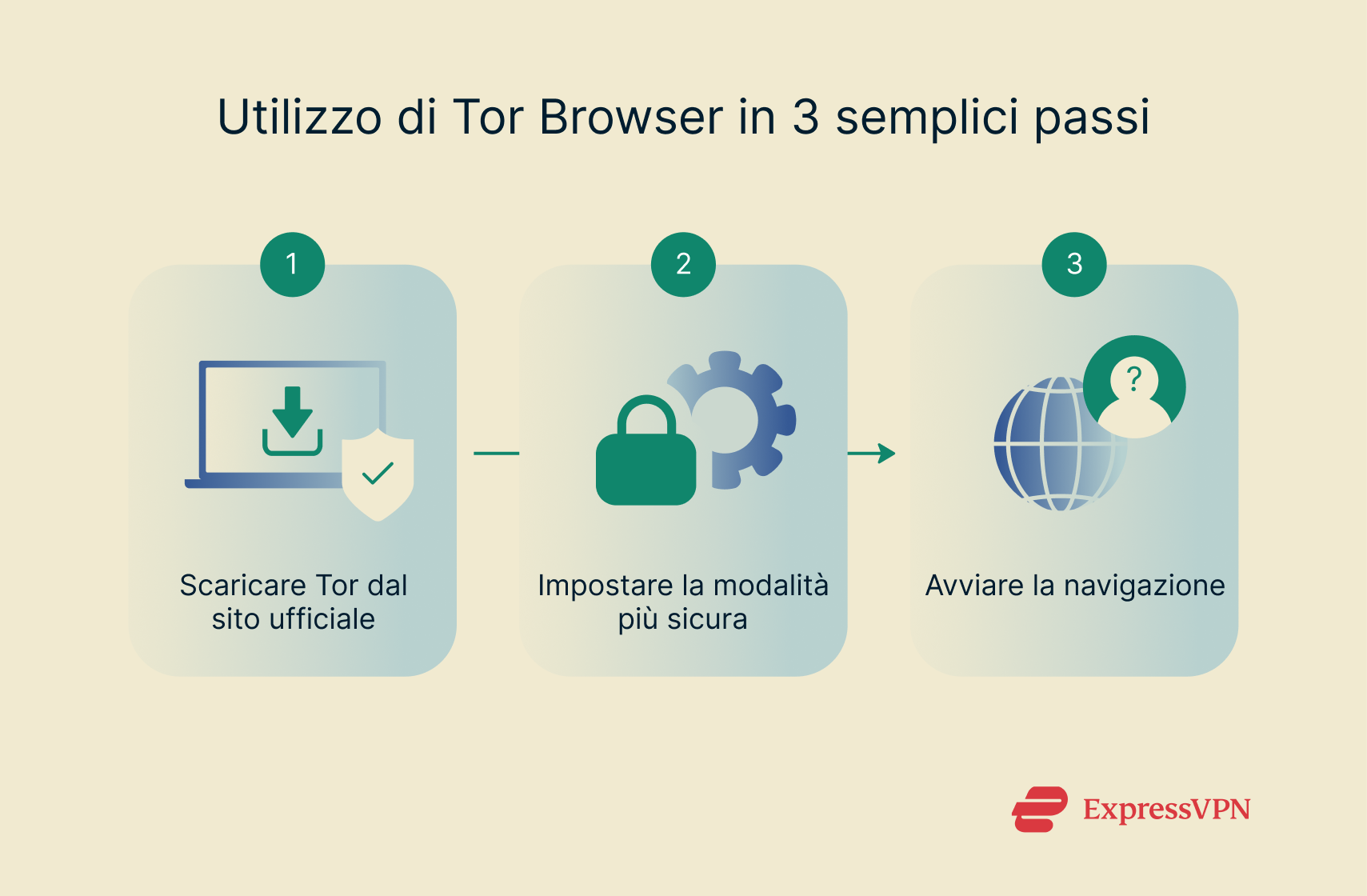

Come utilizzare Tor Browser

Utilizzare Tor è piuttosto semplice e non è necessario essere portati per la tecnologia, però per mantenersi anonimi bisogna sapere cosa non fare. Ecco come iniziare ed evitare le trappole più comuni.

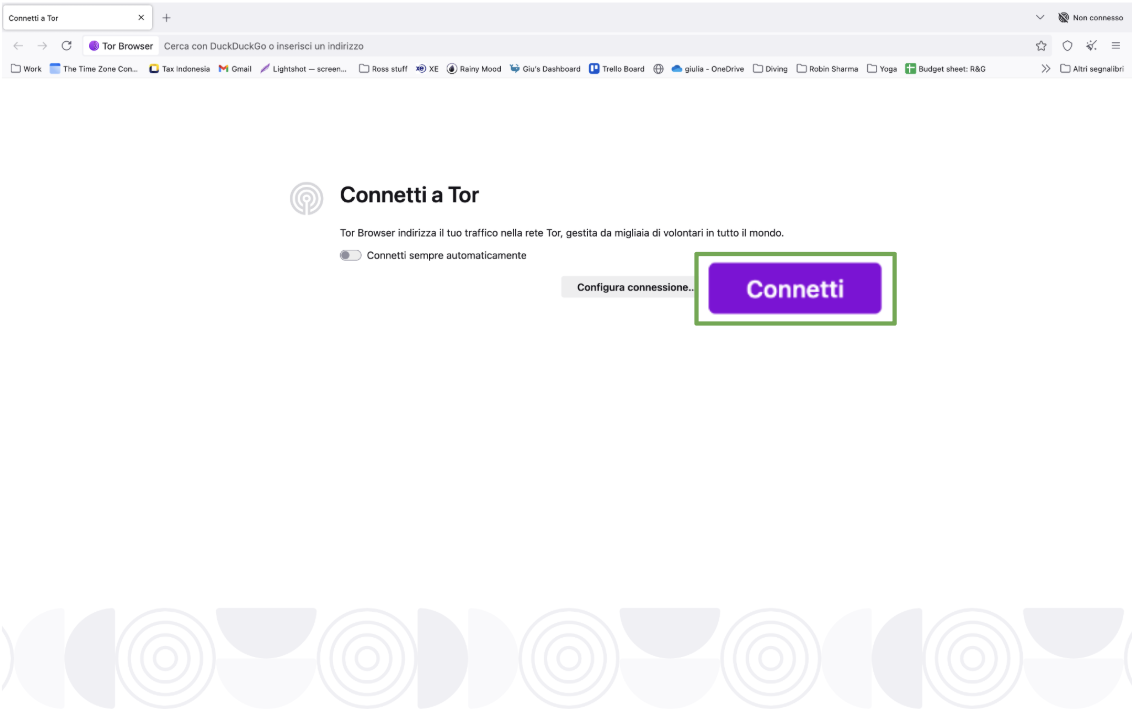

Passo 1: Scaricare e installare Tor Browser

Scarica il browser dal sito ufficiale di Tor Project. Tor Browser è compatibile con Windows, macOS e Android. Per iOS, Tor Project raccomanda di utilizzare Onion Browser.

Una volta installato, apri il browser e clicca su Connetti. Tor creerà automaticamente una connessione privata utilizzando il sistema di nodi della rete.

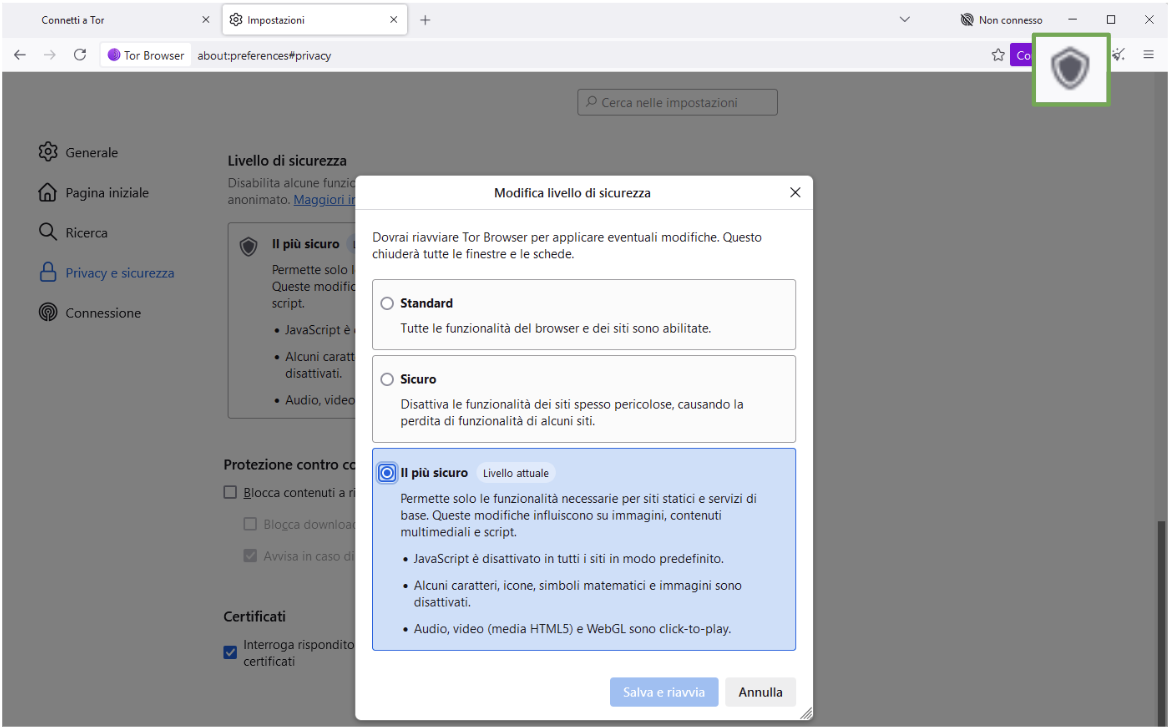

Passo 2: Configurare Tor per la massima privacy

Il browser è già pronto per l'uso, ma per una privacy maggiore, puoi cliccare sull'icona dello scudo e selezionare "Il più sicuro" (che disabilita JavaScript). Evita inoltre di utilizzare lo schermo intero o il ridimensionamento delle pagine, poiché i siti possono usare queste funzionalità per tracciare l'utente. Tor aiuta in questo utilizzando il cosiddetto "letterboxing", che aggiunge margini alla finestra del browser per mascherare le dimensioni reali dello schermo e ridurre la tua impronta digitale elettronica.

Passo 3: Navigare sul web in modo anonimo

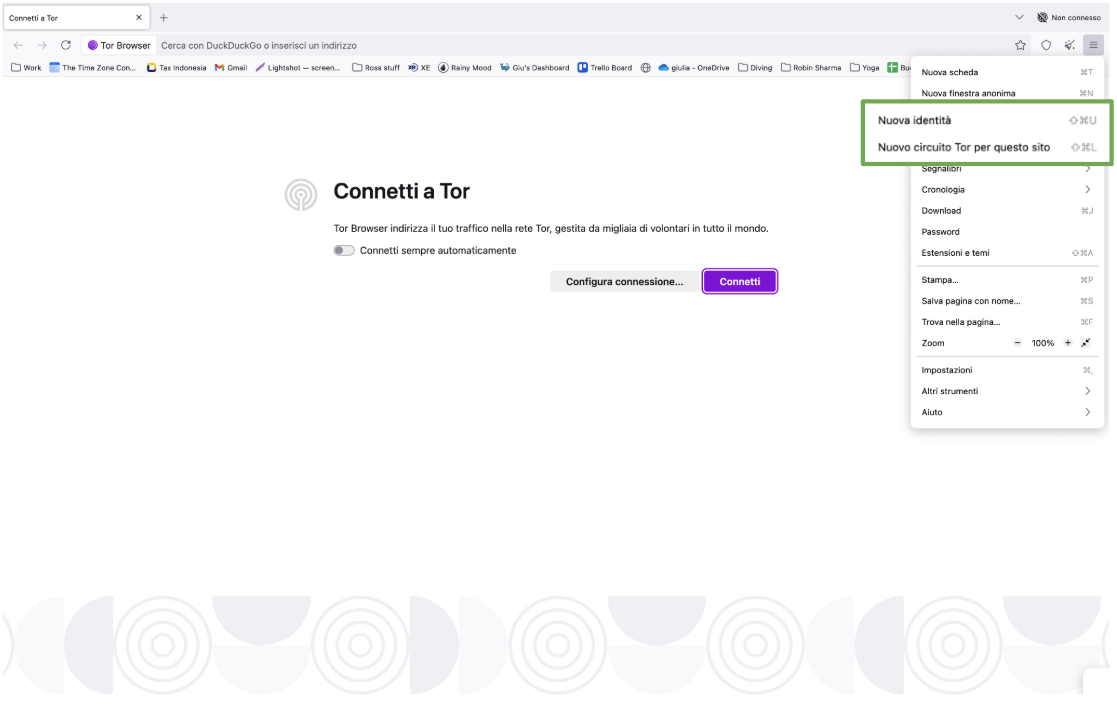

Una volta connessi, è possibile navigare come di consueto, ma con alcune differenze fondamentali. Tor è più lento di un browser normale, perché il traffico rimbalza da un nodo all'altro prima di giungere a destinazione. Non è quindi l'ideale per lo streaming né per effettuare download di grandi dimensioni.

Per aprire una nuova sessione anonima, utilizza Nuova identità o apri Nuovo circuito Tor per lo stesso sito dal menu. Questo aggiornerà il percorso del tuo traffico sulla rete.

È sicuro usare Tor?

Tor è costruito per la privacy, ma non significa che sia a prova di bomba. Come ogni strumento, la sicurezza dipende dal modo in cui lo si utilizza, da ciò che si fa online e da chi potrebbe osservare il tutto.

Quanto è sicura la crittografia di Tor?

Come già citato in precedenza, la privacy di Tor si basa sul sistema "onion routing", dove ai dati vengono applicati vari strati di crittografia e poi vengono instradati attraverso un circuito di almeno tre nodi. Ogni nodo rimuove uno strato di crittografia, rivelando la destinazione successiva.

Per creare una comunicazione criptata con ogni nodo, Tor esegue uno scambio di chiavi utilizzando il sistema Elliptic Curve Diffie-Hellman (ECDH). Si tratta di un protocollo che consente al browser e a ciascun nodo di concordare in modo sicuro una chiave simmetrica condivisa, anche su una connessione non affidabile. Nessun altro potrà ricavare tale chiave, neppure se sta monitorando la connessione. Ogni passaggio fra nodi usa una propria chiave simmetrica distinta per la cifratura/decifratura dei dati.

Tor utilizza potenti algoritmi crittografici open source come AES (Advanced Encryption Standard), utilizzato per la crittografia simmetrica (la crittografia vera e propria dei dati) tra il client e ciascun nodo.

Impiega inoltre la perfect forward secrecy, vale a dire che ogniqualvolta venga costruito un nuovo circuito di nodi verranno generate nuove chiavi crittografiche. Pertanto, anche se un soggetto avverso riuscisse in qualche modo ad accedere alle chiavi di una specifica sessione, quelle passate resterebbero criptate e fuori dalla sua portata.

Si può comunque essere tracciati su Tor?

Sì, ma non così facilmente e con le modalità che si aspetterebbe la maggioranza delle persone.

Tor non ha i mezzi per impedirti di rivelare inavvertitamente le tue informazioni: questo dipende esclusivamente da te. Effettuare il login ad account personali o pubblicare post con il proprio nome reale possono esporre l'utente, insieme a metadati come l'ora, la posizione e informazioni relative al dispositivo.

Esistono anche azioni avverse note come attacchi di correlazione del traffico o correlazione end-to-end. Hanno luogo quando qualcuno osserva entrambe le estremità della tua connessione (entrata e uscita) e cerca di individuare dei pattern o schemi ricorrenti. Sono attacchi che richiedono un'enorme infrastruttura per la sorveglianza, dunque in genere vengono condotti solo da soggetti potenti come i governi; comunque, la possibilità esiste.

Un altro rischio è costituito da eventuali nodi di uscita malevoli. Siccome il traffico non è criptato quando lascia Tor, un malintenzionato che gestisce un nodo di uscita potrebbe spiare la destinazione del tuo traffico, a meno che il sito che visiti non utilizzi HTTPS. Pertanto, è sempre necessario verificare la presenza dell'icona del lucchetto per i siti normali che visiti (ossia i siti web di superficie). I siti .onion sono infatti protetti con crittografia end-to-end all'interno della rete Tor, condizione che li rende immuni a questo rischio specifico.

Errori comuni da evitare durante l'uso di Tor

Ecco alcune cose a cui prestare attenzione per evitare l'esposizione accidentale di informazioni:

❌ Non effettuare l'accesso ad account personali: eseguire un login legherà la tua identità reale alla tua sessione di navigazione con Tor.

❌ Non scaricare file (soprattutto PDF): i file possono includere tracker nascosti o inviare un segnale all'origine quando vengono aperti.

❌ Non installare plugin del browser: i componenti aggiuntivi non passano attraverso la protezione di Tor e possono esporre il tuo vero IP.

❌ Non modificare impostazioni che non conosci: la configurazione predefinita è stata appositamente creata per la privacy, quindi toccala solo se sai cosa stai facendo.

Alternative a Tor: altri modi per mantenersi anonimi online

Ovviamente Tor non è l'unico strumento che utilizzabile per rafforzare la propria privacy online. È possibile utilizzare anche le VPN e i proxy, ma ogni strumento funziona in modo diverso e offre differenti livelli di privacy:

- Le VPN criptano tutto il traffico del dispositivo e tipicamente lo inviano attraverso un singolo server sicuro. Oltre a essere molto sicure, le migliori VPN sono anche molto più veloci di Tor (scopri di più sulla crittografia VPN qui). È anche possibile utilizzare Tor insieme a una VPN per maggiore protezione.

- I proxy si limitano a nascondere il tuo indirizzo IP ai siti web che visiti e non criptano il traffico, dunque sono la soluzione meno sicura fra le tre.

- Tor invia il traffico del browser attraverso tre nodi, risultando più lento ma garantendo maggiore anonimato rispetto a un proxy.

Servizi VPN per la privacy online

Se vuoi godere di privacy ma senza rallentamenti, una VPN è la scelta migliore. Le VPN criptano tutto il traffico Internet del dispositivo (non solo quello del browser) e lo inviano attraverso un server sicuro, nascondendo il tuo vero indirizzo IP ai tracker e ai siti web che visiti e celando la tua attività online al tuo provider di servizi Internet (ISP). Le connessioni VPN sono molto più rapide rispetto a Tor.

A differenza di Tor, che è completamente decentralizzato e costruito sul modello di sicurezza "Zero Trust" (Fiducia Zero), una VPN instrada il traffico dell'utente attraverso un server centralizzato. Questo implica che il provider di VPN potrebbe vedere dei metadati, ad esempio i siti web visitati (a meno che non siano criptati), in modo simile a quanto può vedere l'ISP. Per questo è importante scegliere una VPN affidabile come ExpressVPN, che segue una comprovata politica no-log.

Server proxy: sono una buona alternativa?

I proxy sono lo strumento di privacy più semplice in circolazione, ma anche il più debole. Non fanno altro che cambiare l'indirizzo IP instradando il traffico attraverso un altro server. Non applicano alcuna crittografia e la maggior parte dei siti web potrà comunque tracciare l'utente utilizzandone i cookie, l'impronta digitale del browser o persino il suo vero IP, se il proxy lascia trapelare informazioni.

Vanno bene per l'uso occasionale, ma non sono certamente l'ideale per una vera privacy. Se necessario, utilizzati con cautela e mai per attività delicate con informazioni sensibili.

Si dovrebbe usare Tor con una VPN?

Sì, l'utilizzo di Tor insieme a una VPN garantisce una maggiore privacy in molti casi. Una VPN nasconderà il tuo indirizzo IP al nodo di ingresso di Tor e l'ISP non vedrà che stai usando Tor.

Esistono due modi per combinare questi due strumenti:

- Tor su VPN: prima ti colleghi alla VPN e poi apri Tor Browser. Questa è la procedura consigliata, in quanto nasconderà l'uso di Tor al tuo ISP (che però vedrà che sei collegato a una VPN).

- VPN su Tor: prima ti colleghi a Tor e poi instradi il tuo traffico attraverso una VPN. Questa configurazione è rara, più difficile da impostare e non nasconde l'uso di Tor all'ISP, ma in cambio può aiutare ad accedere a servizi che bloccano il traffico di Tor. È quindi utile solo per casi di nicchia e non è consigliata per la maggioranza degli utenti.

Browser sicuri come Brave e DuckDuckGo

Se l'uso di Tor ti sembra eccessivo ma vuoi comunque una privacy migliore rispetto a quanto offrono Chrome o Safari, i browser privati come Brave e DuckDuckGo possono fare al caso tuo.

- Per impostazione predefinita, Brave blocca gli annunci, i tracker e le impronte digitali elettroniche. È veloce, user-friendly e non effettua alcuna raccolta di dati degli utenti.

- DuckDuckGo offre un browser e un'app mobile incentrati sulla privacy, che bloccano i tracker e aggiornano i siti alla versione HTTPS, ove possibile.

Come disinstallare Tor Browser

Il processo di disinstallazione di Tor è semplice. Di seguito troverai indicati i passaggi esatti per Windows, macOS, Android e Linux.

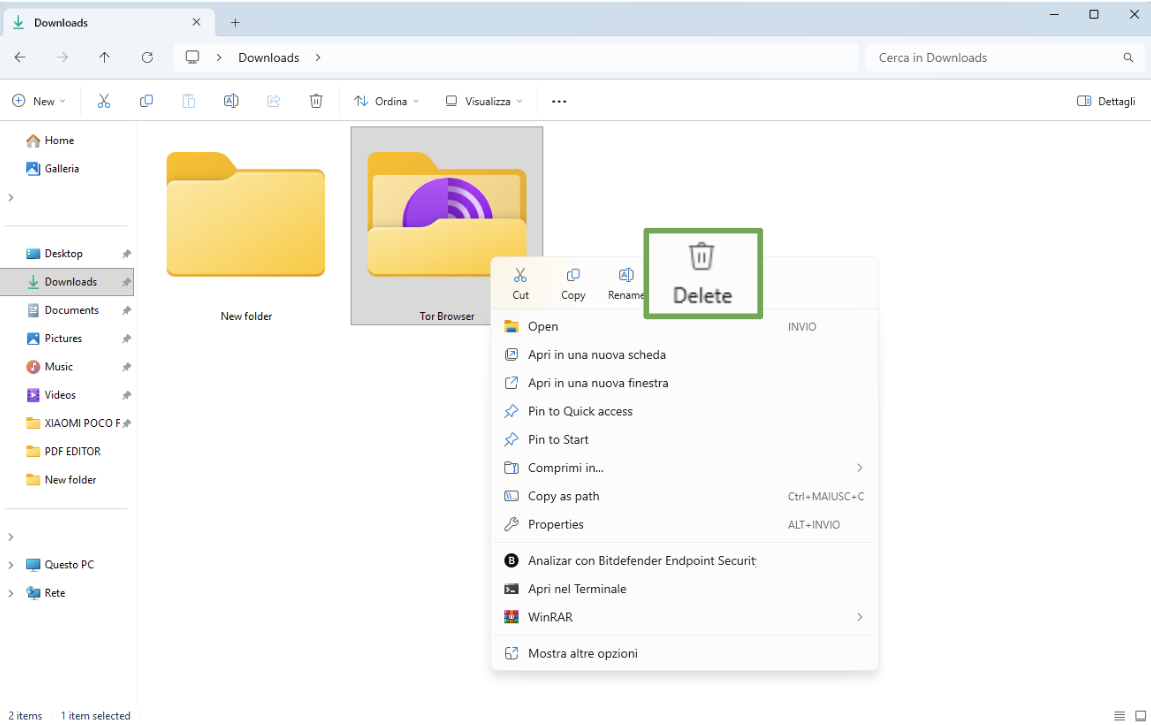

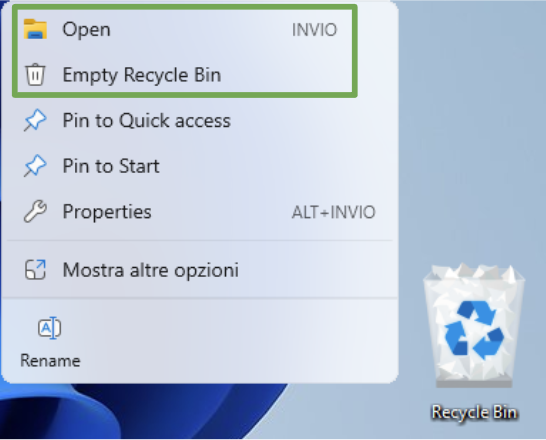

Su Windows

Tor si installa su Windows 11 come un'app portatile, vale a dire che invece di disinstallarla come una normale applicazione, basta eliminarne la cartella:

- Trova la cartella Tor Browser (di solito è sul Desktop), quindi clicca con il tasto destro del mouse e seleziona Elimina.

- Apri il Cestino, trova la cartella e rimuovila. In alternativa, puoi svuotare tutto il cestino.

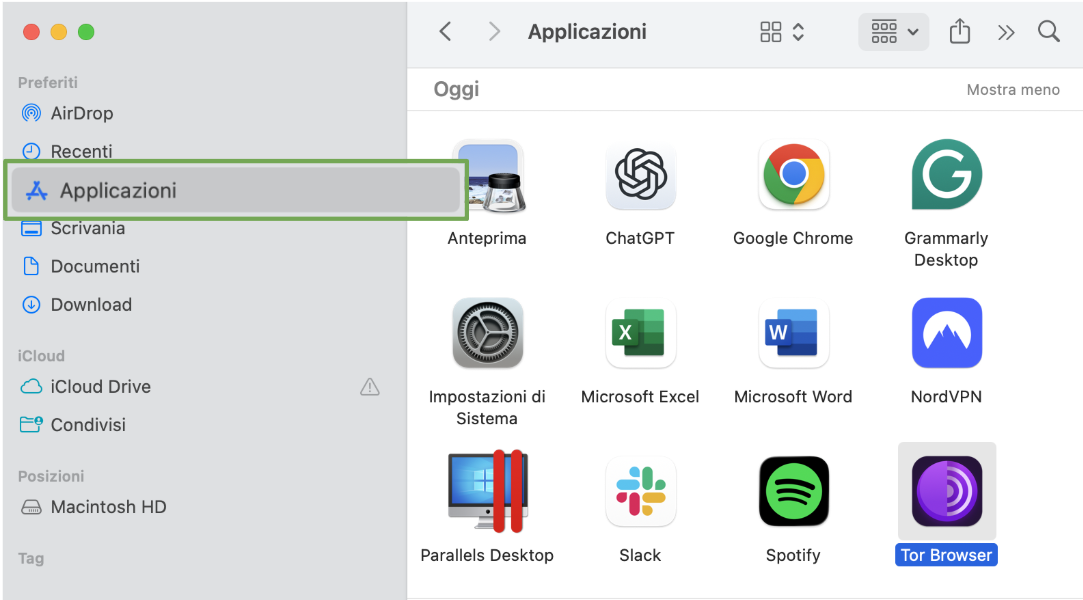

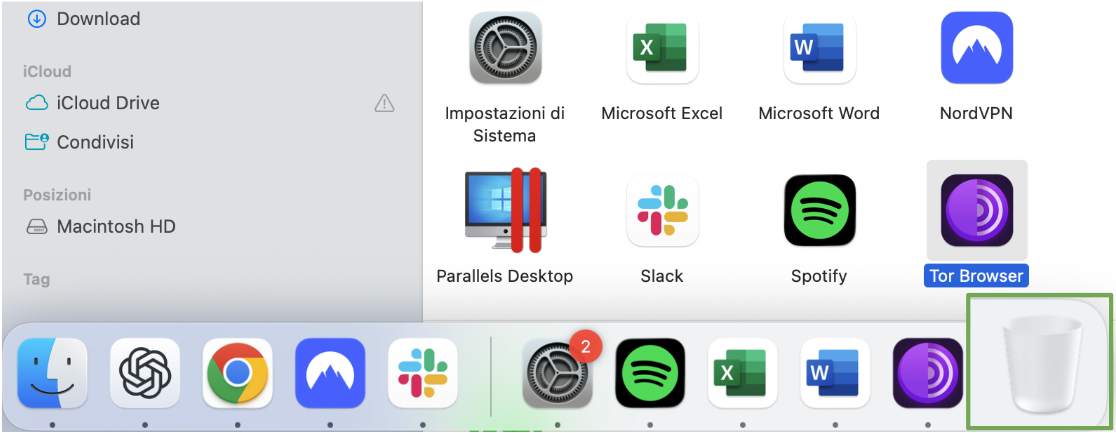

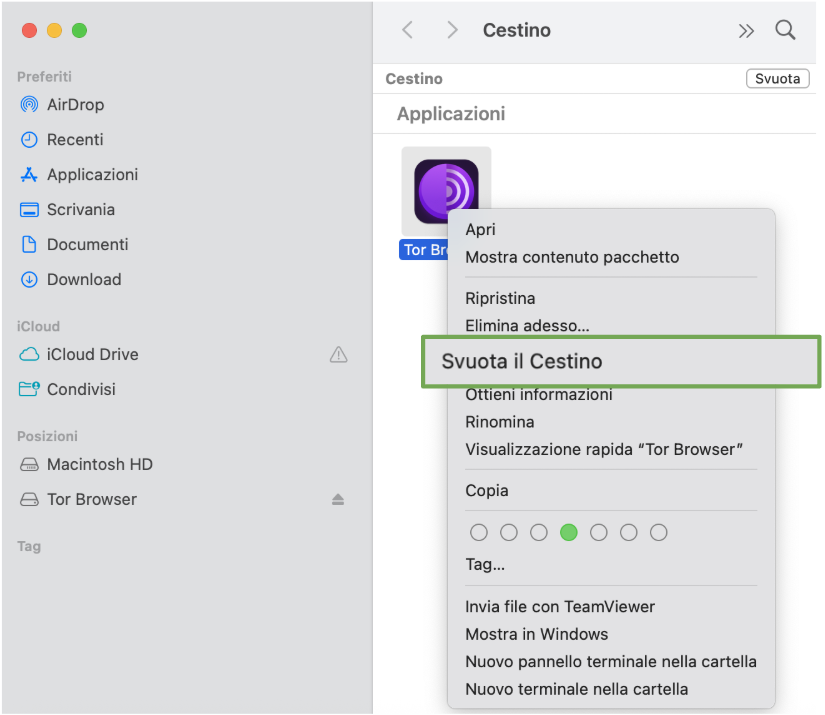

Su macOS

- Apri la cartella Applicazioni.

- Trascina Tor Browser nel Cestino.

- Svuota il Cestino per la rimozione completa.

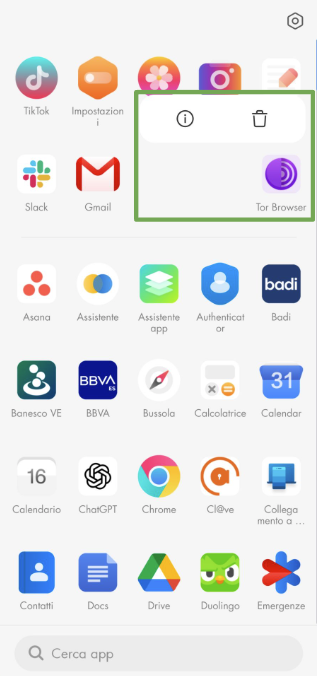

Su Android

- Trova l'icona dell'app Tor Browser.

- Tocca e tieni premuta l'icona finché non appare un menu.

- Seleziona Disinstalla dal menu.

Su Linux

Se lo hai installato manualmente, è sufficiente eliminare la cartella Tor Browser dalla propria home directory.

Tutto qui: non vi sono file nascosti né residui. Per una pulizia completa, assicurati di cancellare tutti i download o i segnalibri salvati al di fuori del browser.

Tor è la scelta giusta per te?

Tor è uno dei migliori strumenti disponibili per chi ha bisogno di un forte anonimato, particolarmente informatori o chi per altre ragioni condivide informazioni sensibili.

Tuttavia, se intendi solo nascondere la tua attività di navigazione al tuo ISP, riprodurre contenuti in streaming in maniera privata e criptare tutto il tuo traffico online, può essere più adatta una VPN. Oltre a essere strumenti più veloci e facili da usare, alcuni servizi, come ExpressVPN, offrono anche strumenti di sicurezza aggiuntivi come la protezione dai tracker e la gestione sicura delle password, potenziando ulteriormente la tua privacy e protezione online.

Il punto qui è sapere cosa intendi proteggere e scegliere lo strumento che ti renda le cose più semplici, non il contrario.

FAQ: Domande frequenti su Tor

Tor è illegale?

No, nella maggior parte dei Paesi Tor non è considerato illegale. È solo uno strumento che aiuta a navigare in modo anonimo e molte persone lo usano per proteggere la propria privacy o per impedire il tracciamento da parte dei siti web. A volte ha una cattiva reputazione per la sua capacità di accesso al dark web, dove si trovano diverse cose illegali, ma lo strumento in sé non viola alcuna legge. Fintanto che lo utilizzi in modo responsabile, non c'è nulla di male.

Il governo può tracciare gli utenti di Tor?

Tor è costruito per proteggere l'identità dell'utente facendone rimbalzare il traffico attraverso diversi server, condizione che ne rende difficile il tracciamento. Tuttavia, questo non significa che sia completamente al riparo dalla sorveglianza dei governi.

Se ti trovi in un Paese che applica una rigida censura o un forte monitoraggio online, sappi che esiste comunque la possibilità che la tua attività venga osservata, soprattutto se commetti un errore come quello di accedere a un account collegato alla tua vera identità. L'utilizzo di Tor insieme ad altri strumenti orientati alla privacy, come una VPN, può contribuire aggiungendo un ulteriore strato protettivo.

Quale browser viene usato per il dark web?

Il browser più diffuso per accedere al dark web è Tor, che permette di navigare sui siti .onion, progettati appositamente per garantire privacy e sicurezza. Questi siti fanno parte del deep web e non vengono indicizzati dai normali motori di ricerca.

Tor Browser è una VPN?

No, Tor non è una VPN. Sono entrambi strumenti che aiutano a proteggere la propria privacy, ma funzionano in modo diverso. Tor nasconde l'identità dell'utente inviando il traffico attraverso tre livelli criptati di server casuali. Una VPN crea un tunnel sicuro tra il dispositivo in uso e un server VPN, che nasconde l'indirizzo IP reale dell'utente. È anche possibile utilizzarli insieme per proteggersi con un ulteriore strato di privacy.

Tor è meglio di una VPN?

Dipende dalla VPN con cui lo confronti, ma nella maggior parte dei casi la risposta è no, perché Tor è più lento e non altrettanto facile da usare rispetto a una VPN media. Inoltre, è possibile utilizzarlo solo per rendere anonimo il traffico del browser, mentre una VPN cripta tutto il traffico Internet del dispositivo. Una VPN di ottimo livello come ExpressVPN fornisce anche maggiore velocità e strumenti aggiuntivi che ti aiuteranno a proteggere la tua privacy e i tuoi dati sensibili.

Tor funziona sui dispositivi mobili?

Sì, Tor può essere utilizzato su dispositivi mobili e rende disponibili applicazioni per sistemi Android e iOS. L'app più popolare per accedere a Tor su Android è Tor Browser. Questa però non funziona su iOS, quindi gli utenti di iPhone dovranno scaricare un'app diversa, come Orbot oppure Onion Browser.

È possibile accedere al dark web usando Tor?

Sì, Tor è lo strumento ideale per accedere al dark web. Permette agli utenti di visitare i siti .onion, che in genere non sono accessibili attraverso i normali browser. È certo che alcuni siti del dark web ospitano contenuti illegali, tuttavia ne esistono molti altri per finalità legittime come la comunicazione incentrata sulla privacy o la condivisione sicura di informazioni.

Quando si naviga sul dark web, l'invito è mantenere sempre prudenza e seguire le migliori prassi di sicurezza.

Come condividere file in modo sicuro utilizzando Tor Browser?

Usando Tor è possibile condividere file, ma è necessario farlo con attenzione, avvalendosi di strumenti sicuri come app di messaggistica con crittografia end-to-end o i servizi e-mail privati. Mantieni Tor aggiornato ed evita di condividere file contenenti informazioni personali.

Tor può essere hackerato?

Tor utilizza una potente crittografia considerata inviolabile con le attuali tecnologie. In tal senso, di per sé Tor non può essere hackerato, tuttavia i singoli utenti corrono il rischio di subire attacchi exploit del browser (quando gli hacker sfruttano una vulnerabilità di Tor Browser), di esporre accidentalmente la propria identità (ad esempio, accedendo ai propri account personali) e di venire infettati da malware (ad esempio, se si scaricano file contenenti virus).

Per proteggerti, utilizza sempre siti HTTPS, non accedere mai a tuoi account personali, non installare plugin o componenti aggiuntivi per il browser, evita di scaricare e aprire file, mantieni Tor Browser aggiornato e considera l'uso di una VPN con Tor per ulteriore sicurezza.

Perché Tor ha una cattiva reputazione?

Tor ha spesso una mala fama per il suo collegamento con il dark web. La maggioranza delle persone ne sente parlare solo nel contesto delle attività illegali, ma questa è solo una parte della storia. In realtà, Tor è solo uno strumento per la privacy, utile a giornalisti, attivisti e utenti abituali per finalità di anonimato online. Vale inoltre la pena sottolineare che solamente una piccola parte del traffico di Tor (il 6,7%, secondo uno studio del 2020) è in realtà traffico del dark web. Come ogni strumento, può essere usato in modo improprio, ma non per questo deve essere considerato negativamente.

Qual è la differenza tra Tor e una VPN?

La principale differenza tra Tor e una VPN è la modalità di funzionamento. Tor invia il traffico attraverso vari server (o "nodi") casuali per celare l'identità dell'utente, rendendo più difficile tracciarne l'attività online.

Una VPN crea un tunnel privato e sicuro tra il dispositivo e il server VPN, nascondendo l'IP reale dell'utente e criptandone i dati. Tor offre un anonimato maggiore ma risulta più lento e difficile da usare, mentre una VPN è più semplice e veloce ma non nasconde appieno l'utente.

Compi il primo passo per proteggerti online. Prova ExpressVPN senza rischi.

Ottieni ExpressVPN